左右滑動檢視更多

「BEC攻擊無需高深的技術手段,用低風險就能換取高回報。」這個說法乍一聽,似乎是個不賠本的買賣,但實則非也。

近年來,商業郵件欺詐(Business Email Compromise,以下簡稱:BEC)攻擊的身影頻頻出現在各個安全期刊的頭版頭條,已然成為了一種常見的網絡攻擊手法。

BEC是一種比較先進的社會工程學攻擊,主要針對企業及其員工,通常以財務欺詐和商業機密竊取為動機。從技術層面來講,商業郵件欺詐是一種技術含量相對較低的金融欺詐。

這類攻擊非常容易實施,並且不依賴於惡意檔或連結,而是透過社會工程學進行欺騙誘導。BEC攻擊的一個經典形式是透過偽造電子郵件與目標員工建立聯系,將電子郵件偽裝成來自可信的人或組織。一旦建立信任,攻擊者可能會直接要求受害者匯款或要求回復敏感資訊。

為避免郵件審查和增強欺騙性,BEC攻擊者還會將受害者引導至短訊或即時通訊工具。比如,「誘導財務人員加群」,攻擊者將電子郵件偽造成銀行官方郵箱,向企業財務人員批次投遞「無害」的誘導加qq郵件,一旦受害者加上qq,就會被拉到一個有「領導」的詐騙群,然後由攻擊者扮演的「領導」會命令「受害者」進行後續的轉賬匯款。

諸如此類的BEC攻擊形式日趨復雜,防不勝防。

根據近日Fortra最新釋出的【2023年BEC趨勢、目標和技術變化報告】,商業電子郵件欺詐( BEC)攻擊正闖下歷史最高水平。2023年,冒充企業的惡意電子郵件數量增速驚人,僅在前兩個月就發生了 4 萬多起攻擊事件,其中BEC攻擊占已報告威脅的99%。

從「傀儡」郵箱到AI虛假郵件,BEC攻擊正飛速前進演化

據微軟的統計數據顯示,自2016年以來,BEC攻擊已經導致超過260億美元的損失。這種類別的攻擊已經波及了各種規模的企業,從大公司到小企業都成為了攻擊的受害者,且這些年BEC 攻擊日趨復雜,網絡犯罪分子不僅在增加攻擊數量,而且在偽造和仿冒郵件方面變得更加老練和自動化,BEC詐騙攻擊在流行性和創新性方面都得到了「飛躍式」的發展。

BEC攻擊的發展路徑可以大致劃分為四個階段,下面我們分別來看看:

首先是 BEC 1.0 階段 ,興起於疫情期間,犯罪分子企圖利用新的分布式工作環境興風作浪。相比傳統辦公環境,遠端辦公員工更容易遭到網絡釣魚攻擊,而遠端辦公模式也創造了更多冒充機會。在這個階段,電子郵件發件人往往會偽裝成同事、合作機構或知名品牌,或者冒充企業管理者,指示員工為廠商購買禮品卡。這些電子郵件大多都是純文本,這就需要使用者具有敏銳的洞察力或借助先進的人工智能 (AI) 和機器學習才能識破。BEC 1.0 涉及的詐騙攻擊方式時至今日依然存在,但隨著終端使用者的安全意識不斷提高,以及更多電子郵件安全層經過最佳化已能夠檢測出和阻止這些攻擊,此類攻擊的效果日益減弱。

接著就是 BEC 2.0 階段 ,受害者所接收到的電子郵件來自被入侵的合法帳戶。這些帳戶可能是同一公司內的帳戶或是遭到入侵的合作夥伴帳戶,黑客會假扮成業務代表實施報銷詐騙,或竊取員工資訊及其他敏感數據。通常情況下,攻擊者會從合作夥伴的現有郵件中尋找線索實施詐騙,或者先潛伏在合法對話中,等時機合適再劫持對話實施詐騙。

BEC 攻擊3.0 階段 ,黑客開始從QuickBooks、Zoom或SharePoint等合法 SaaS 服務和網站發送真實通知。從表面上看,這些資訊並無非法或可疑之處,因為它們是直接從相關網站發送的,黑客甚至可以使用與受攻擊機構相同或相似的名稱來讓偽裝看起來天衣無縫。為了實施攻擊,他們會在報銷材料或支付資訊中添加一個電話號碼,但這個虛假的電話號碼連線的其實是一個虛假的支持團隊,極易上當受騙。僅在去年2月前,Check Point Research 就已經檢測到了近 4 萬起此類攻擊。

整體來看,過去的傳統BEC詐騙方式往往是攻擊者會冒充企業的行政總裁或高級管理人員來欺騙受害者促成重大金融交易。但目前,攻擊者已經開始改變策略並擴大了他們的攻擊目標列表。他們將與目標受害者相關的供應商、以及第三方或業務合作夥伴等等均同等視為攻擊目標。網絡犯罪分子透過包含關鍵內幕資訊的真實電子郵件來針對性攻擊大型企業,從而顯著提高攻擊的「合法性」和成功率。

隨著現在AI的套用領域越來越廣泛,網絡犯罪分子已經開始利用AI來制作精心編寫、無語法錯誤的電子郵件,這些電子郵件會進一步提高受害者受騙上當的概率,這也就是目前 B EC攻擊最先進的 4.0版本 。

此前黑客就曾建立了備受關註的WormGPT,WormGPT 在地下論壇上被宣傳為執行復雜的網絡釣魚活動和BEC攻擊的完美工具。惡意行為者正在建立自己的自訂模組,並且還在向其他人宣傳。根據作者介紹,WormGPT 是基於 GPTJ 語言模型的 AI 模組,接受了各種資料來源的培訓,它現在擁有一系列功能,包括無限字元支持、聊天記憶保留和程式碼格式化功能。

利用WormGPT生成的BEC郵件

WormGPT的出現無疑標誌著BEC攻擊進入了4.0階段,它賦予了網絡犯罪分子在幾秒鐘內透過輸入提示生成大規模詐騙電子郵件的能力,這給企業網絡安全帶來了前所未有的挑戰。由於詐騙電子郵件的規模和多樣性將達到前所未有的水平,因此企業必須應對這一新的威脅。

BEC攻擊俗套的「手法」,為何頻頻讓企業中招

BEC攻擊戰術的不斷升級為企業帶來了巨大的安全風險,而近年來因BEC攻擊造成巨大經濟損失的企業也不在少數。

去年6月,微軟通報了一起復雜的BEC攻擊,針對銀行和金融服務組織。這次攻擊活動利用了網絡上的釣魚工具包,使用了高級的中間人代理技術,繞過了雙因素認證(2FA)。根據我們對攻擊趨勢的年度跟蹤,早在2021年,網絡上已經湧現了多個網絡釣魚即服務和網絡釣魚工具包,這顯然降低了犯罪成本,使網絡釣魚活動趨向高度自動化。

在這起攻擊活動中,攻擊者首先接管了一個受信任的供應商的郵箱登入會話,然後使用新的會話令牌登入。攻擊者打算利用供應商與其他合作夥伴組織之間的信任關系進行金融欺詐。一旦攻擊者獲得了郵箱許可權,他們建立了一個收件箱規則,將所有傳入電子郵件移動到存檔資料夾,並將其標記為已讀。然後,攻擊者發起了大規模的網絡釣魚活動,涉及了16,000多封電子郵件。攻擊者隨後監視了受害者使用者郵箱中未送達和已發送的電子郵件,並將其從存檔資料夾中刪除,使受害者對郵箱賬戶遭受入侵毫不知情。

從AiTM網絡釣魚攻擊到BEC的攻擊鏈

無獨有偶,此前家居行業上市公司大亞聖象在其年報中披露,有攻擊者入侵了全資子公司美國HomeLegendLLC公司租用的微軟公司365郵箱系統,偽造假電子郵件冒充該公司管理層成員,偽造供應商檔及郵件路徑,實施詐騙,涉案金額約356.9萬美元,折合人民幣2275.49萬元。

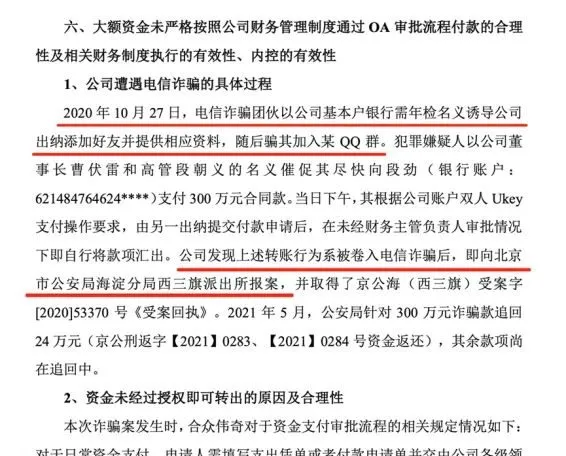

此外,還有多家擬上市公司披露的招股書顯示,他們也曾遭遇過類似的詐騙。一家已經終止IPO的公司公告顯示,該公司也曾遭遇BEC詐騙。此次事件就是一次經典的BEC攻擊案例,攻擊者透過「誘導財務人員加入QQ群」,將電子郵件偽造成銀行官方郵箱,向企業財務人員批次投遞「無害」的誘導資訊,財務人員添加對方QQ後,被拉入了一個有「領導」的詐騙群,然後由攻擊者扮演的「領導」命令「受害者」進行後續的轉賬匯款。此次事件導致公司銀行賬戶內的300萬元被盜取,隨後公司向所在地公安機關報案並獲受理。後續公安局針對300萬元詐騙款追回24萬元,款項返還至公司。

按理來說,BEC攻擊在原理上其實並不新鮮,並且這類社會工程郵件的騙局甚至已經流行了30多年。但是,BEC攻擊為何能讓不法分子屢屢得手?

事實上還是因為這些攻擊是來自於受害者所信任的虛假物件,一旦攻擊者釘選目標組織,他們會采用身份竊取等技術手段,盜用受害者相關同事的電子郵件帳戶,使用真實可信的郵箱來發送欺詐郵件。且信件內容甚至是口吻都經過深度的偽造,這才導致安全防範意識不強的受害者難以辨識真假。另外,攻擊者還會設定郵件轉發規則,對關鍵人員與合作夥伴與供應商的往來郵件進行監視,伺機對涉及金融交易的郵件進行篡改,透過修改銀行賬號資訊來誘導目標受害者完成轉賬。

總體來看,BEC攻擊之所以難以防範,正是因為這種攻擊側重於社交工程,不涉及明顯的惡意軟件或外部連結,因而能輕易避開大多數傳統的安全防護技術,讓傳統的郵件安全解決方案難以辨識。這也給企業網絡安全帶來了前所未有的挑戰。

企業防範BEC攻擊的八種有效方法

BEC攻擊戰術的不斷升級為企業帶來了巨大的安全風險,近年來因BEC攻擊造成巨大經濟損失的企業也不在少數。因此,為了降低BEC攻擊風險,企業需要實施多層威脅情報、人員導向的業務和技術政策,並制定全面的BEC政策文件。同時,定期開展安全意識培訓、禁止共享企業結構圖等規則、帶外驗證流程、請求登記流程和開放式匯報機制、設定獎勵制度激勵員工積極參與防禦等措施也十分重要。

企業可以重點關註以下八種BEC攻擊關鍵防範方法:

一、設定可接受的使用規則: 企業在業務和技術層面設定的首要規則類別是員工存取電子郵件和其他業務系統時的可接受使用標準,以阻止BEC攻擊。可接受使用政策 (AUP) 是提供基於政策的BEC風險保護的最低要求。AUP包括常規的安全最佳實踐,並應特別關註網絡釣魚和BEC防範指南,後者的內容包括:不得點選可疑檔附件或連結、不向第三方泄露敏感資訊、仔細檢查發票支付和薪金單變更請求以及報告可疑攻擊等。

二、定期開展安全意識培訓: 與AUP一樣,安全意識培訓對於企業防範BEC攻擊安全風險至關重要,應規定員工在企業工作期間定期參加安全培訓。安全意識培訓不僅提供了寶貴的安全威脅提醒和如何辨識不同階段的BEC攻擊的強化教學內容,還可以提供一個重要的學習場所,讓員工了解這些攻擊技術自上次培訓以來發生了哪些變化。

三、強制性BEC特定事件響應計劃 : 企業在事件響應(IR)計劃中應設定包含針對BEC的程式,同時制定政策要求安全團隊定期更新這些IR計劃並測試其效果。企業在事件響應的所有階段計劃都有法律專家參與,法律部門尤其應該參與內部和外部利益相關方溝通事件,以確保企業在BEC攻擊發生時不會增加其法律責任。任何違規都可能帶來法律責任,因此最好在違規之前進行討論,並盡可能多地提前制定預案。此外,泄露或暴露的有關商業夥伴、客戶、人員等的資訊,包括機密資訊,可能產生法律後果,這也應該在制定IRP和實際應對實際違規行為時加以考慮。

四、調整企業結構圖及營運細節披露程度: 由於BEC詐騙者通常會利用對組織內部運作的了解來針對特定員工進行帳戶接管攻擊,向受害者提出可信的請求,或者設計出非常令人信服的社會工程方法。所以企業可適當調整企業官網組織結構圖及其他詳細資訊的披露程度以避免企業管理者的個人資訊落入黑客手中。

五、 發票和財務交易協定: 對於企業來說,建立一個堅不可摧的業務標準和流程來處理發票和觸發財務交易也十分重要。這意味著將縱深防禦套用於整個企業的業務實踐,而不僅僅是網絡安全。任何臨時付款請求都必須在付款發出之前進行正式審查。要求所有付款指令更改在批準之前使用合法途徑進行驗證。此類強力政策可以消除攻擊者對員工實施社工攻擊施加的緊迫感和恐懼感,尤其是攻擊者冒充高管或上司提出異常請求時,這樣強制執行的政策能夠保護嚴格按規章辦事的員工。

六、高風險變更和交易的帶外驗證: 對於發票和財務交易政策,企業應特別註意如何驗證和批準高風險交易和財務賬戶變更。實施嚴格的財務交易和數據請求驗證流程至關重要,這是抵禦BEC攻擊的關鍵防禦措施。企業為BEC設定後盾的一個重要方法是確保透過電子郵件觸發的任何高風險事件都透過某種帶外驗證流程(可以是電話、透過安全系統或短訊)進行跟進,切勿僅根據電子郵件請求更改付款/銀行詳細資訊就進行交易。將這些流程嵌入到日常營運中可以形成強大的防禦機制。

七、請求登記流程: 由於來自外部欺騙電子郵件和內部受損電子郵件來源的雙重威脅,企業想要預防BEC需要采取廣泛的策略。企業可對所有敏感資訊交換和變更采用輔助方法進行積極驗證,包括收款人、銀行資訊、應收賬款和員工數據。該機制包括一個內部安全的「請求寄存器」,可確保在任何資訊交換或修改之前進行積極驗證。透過這一政策和方法,每個敏感請求都會在集中式系統中註冊,然後透過第二個因素獲得批準,無論是電話、一次性密碼 (OTP) 還是硬件安全金鑰(例如FIDO2)。使用者經過培訓,可以在泄露資訊或進行更改之前透過此寄存器驗證敏感請求。

八、開放式匯報機制: 企業制定政策、文化和流程時需側重開放式匯報機制,讓員工能夠輕松報告異常請求事件,即使判斷錯誤也無需擔心懲罰。重要的是要確保員工不怕報告可疑事件。報告得越早,就越容易解決,但害怕的員工可能不願意承認錯誤。企業需要建立報告可疑事件的文件步驟和機制,並嘗試獎勵阻止錯誤而不是懲罰錯誤。這將有助於培養員工的防禦思維和零信任心態。

在這裏,拓寬網安邊界

https://www.cloudflare-cn.com/learning/email-security/business-email-compromise-bec/