Redline是 FireEye 的首款免費端點安全工具,為使用者提供主機調查功能,透過記憶體和檔分析以及威脅評估配置檔的開發來尋找惡意活動的跡象。使用 Redline 收集、分析和過濾端點數據並執行 IOC 分析和命中審查。Redline還具有漂亮的 GUI,並且可以非常整齊地對數據進行分類。

Redline下載安裝

存取下面的連結填寫表單後下載:

https://fireeye.market/apps/211364

安裝完成後使用管理員許可權執行。

Redline 可以對登錄檔、記憶體中正在執行的行程、瀏覽器數據進行分類,掃描系統中已知的不良和可疑字串等。我們可以在執行 Redline 收集器之前自訂要掃描的內容。Redline 收集器負責獲取使用者配置的數據。然後建立一個 Mandiant 會話檔,取證人員可以進行快速解析分類。為取證人員提供了一站式的采集分析服務。

Redline收集器

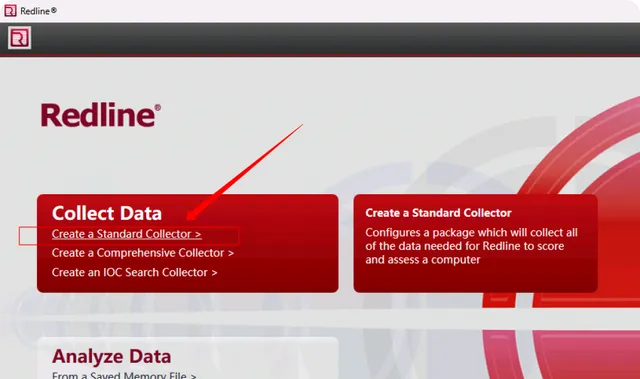

我們先關註「收集數據」部份。Redline 中有 3 種類別的收集器。

預設情況下, IOC 搜尋收集器 會過濾掉與 IOC 不匹配的任何數據,但是也可以選擇收集其他數據。如果不使用 IOC 搜尋收集器,在將數據匯入 Redline 以建立分析會話後,仍然可以分析使用 IOC 收集的數據。IOC 分析的有效性取決於分析會話中可用的數據。

在實際調查中,如果目標是快速進行全面分類分析,建議使用綜合收集器。如果正在應急響應過程中並在網絡中尋找特定的 IOC,那麽 IOC 搜尋收集器是更好的選擇。

Redline采集流程

點選「建立標準收集器」。

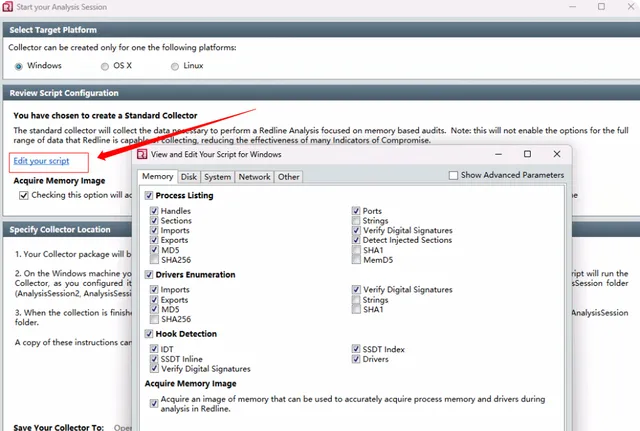

這裏我們選擇獲取和分類數據的目標平台為 Windows。然後單擊「編輯」指令碼選項,因為在這裏可以配置我們感興趣的數據類別。也可以刪除不感興趣的不必要選項以節省時間,尤其是在應急響應事件發生期間。

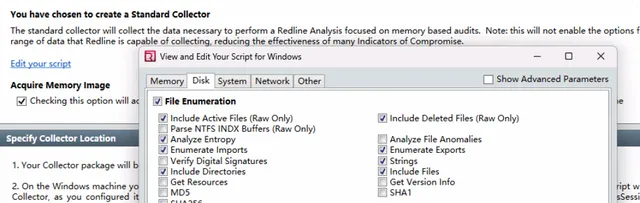

接下來進入「磁盤」部份。我們選擇以下幾個選項進行快速和基本的分類。

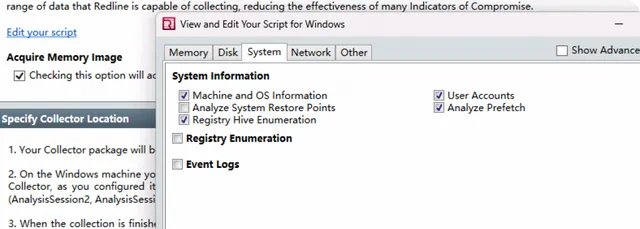

進入「系統」部份選擇以下選項。

我們可以選擇事件日誌選項來檢視系統還原點,也是一個很好的數據來源。這完全取決於應急的需求以及事件發生期間可以花費多少時間。

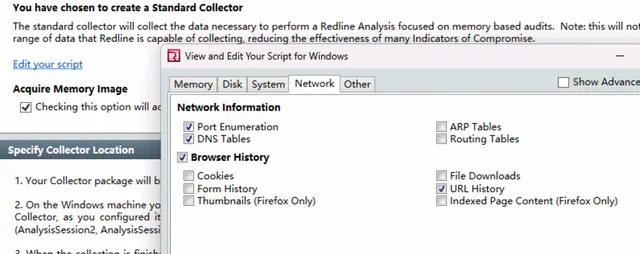

然後進入「網絡」索引標籤並選擇一些常用選項。我們還可以選擇瀏覽器數據,這很有可能是惡意活動的重要來源。

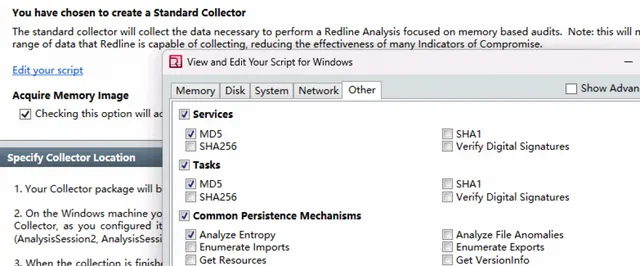

剩下的部份是「其他」,對於取證人員也非常有用。

我們可以配置 Redline 來尋找一些異常行為,特別是系統上的持久化痕跡。

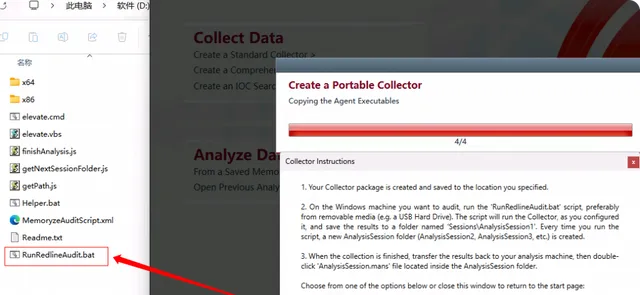

點選OK後轉到主界面底部並單擊瀏覽。這裏將選擇放置收集器指令碼的位置,並在執行該指令碼後儲存分類數據。

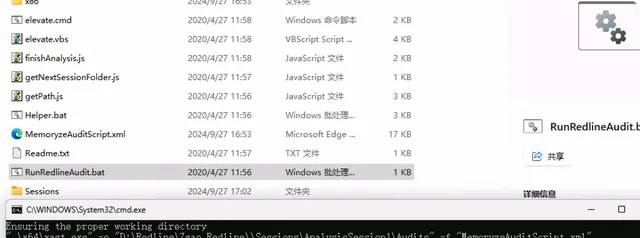

這裏名為「RunRedlineAudit」的批次處理指令碼是我們將要執行的主要指令碼,它獲取數據並從系統中對其進行分類。收集器指令碼最好用一個功能是,我們可以將收集器指令碼保存在網絡驅動器上或將其儲存在 USB 中,每當發生事件並且我們想要對端點進行分類時,都可以直接從 USB 或網絡驅動器執行指令碼。我們可以透過預先配置和保存來建立不同類別的收集器,這樣我們就不需要在對端點進行分類之前一直建立新的收集器。

分析Redline采集的數據

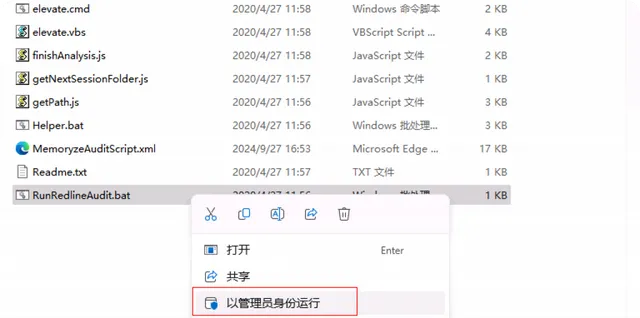

以管理員身份執行收集器指令碼「RunRedLineAudit」,將開啟一個 cmd 提示符來顯示分類的進度。

選項「-o」後的路徑是「D:\Redline\Zgao_Redline\\Sessions\AnalysisSession1\Audits」, mandiant 檔將以副檔名「.mans」保存在此位置。該檔將包含所有分類數據,可以分類的方式進行分析。當我們編輯指令碼並設定上述參數設定時,XML 檔「MemoryzeAuditScript.xml」會儲存我們的配置。

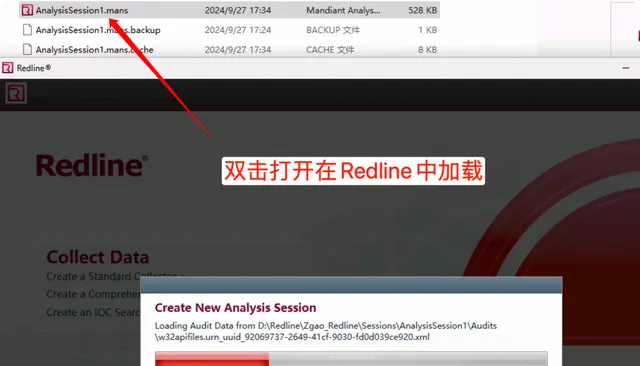

完成後cmd 結束。轉到安裝收集器指令碼的資料夾,可以看到一個「Sessions」資料夾。AnalysisSession1.mans 只是一個檔,實際數據儲存在 Audits 目錄中。

Redline 載入檔大約需要 10 分鐘,然後進入到主界面。

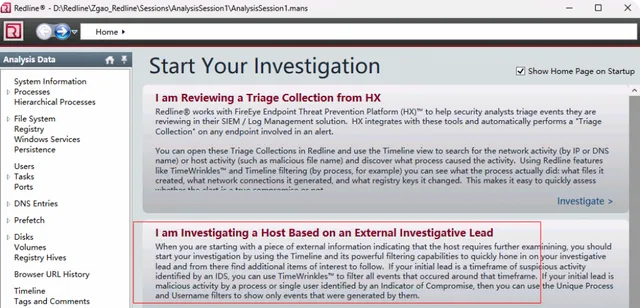

選擇第二個選項「我正在根據外部調查線索調查主機」。如果我們對瀏覽器取證感興趣,則選擇選項 3。同樣在使用已知的IOC進行威脅狩獵,則可以選擇最後一個選項。如果同時使用 FireEye 端點威脅預防平台 (HX),那麽第一個選項會很有用,整個過程將更快、更自動化。

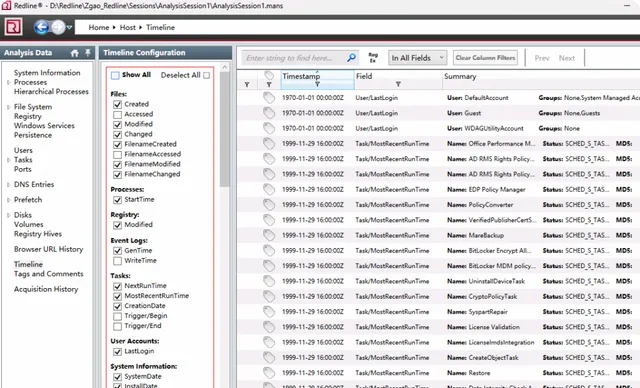

我們可以看到來自不同資料來源的不同資訊。如果選擇記憶體分類,將看到一個關於記憶體相關數據的非常詳細的索引標籤。如果進行了完整的檔案系統分類,可以看到所有相關的數據。我們可以根據需要勾選/取消勾選任何資訊。