IT之家 12 月 9 日訊息,IT之家網友 @軟媒使用者1345380 曾評論「 今年是漏洞元年 」,這固然有調侃的成分,但毋庸置疑的是, 今年曝光的漏洞數量明顯更多,而且破壞力也更強。

在 LogoFAIL、SLAM 側通道攻擊之外, 近日又一個重磅漏洞 5Ghoul 曝光。

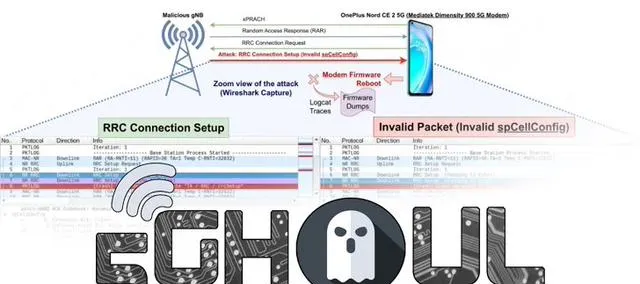

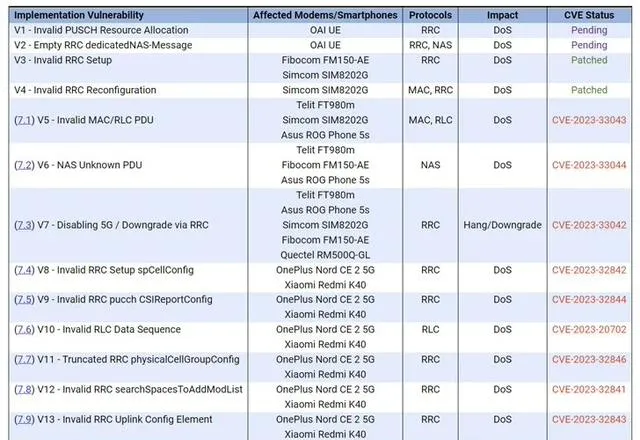

5Ghoul 是「5G」和「Ghoul」的組合,共涵蓋 14 個漏洞,其中 10 個影響聯發科和高通兩家公司的 5G 數據機,3 個標記為高危漏洞。

5Ghoul 漏洞存在於 5G 網絡數據機固件實作過程中,影響包括蘋果、谷歌、vivo、小米、OPPO、三星、榮耀、摩托羅拉、realme、OnePlus、華為、中興、華碩、索尼、魅族、諾基亞在內 24 個品牌的 714 款智能電話。

該漏洞由新加坡科技設計大學 (SUTD) ASSET(自動化系統安全)研究小組發現,他們此前分別於 2021 年 9 月和 2020 年 2 月發現了 BrakTooth 和 SweynTooth 漏洞。

研究人員表示,攻擊者利用 5Ghoul 漏洞,可以不斷向目標手機發起攻擊 ,讓其從 5G 降至 4G、斷網、卡死、手機重新開機等。

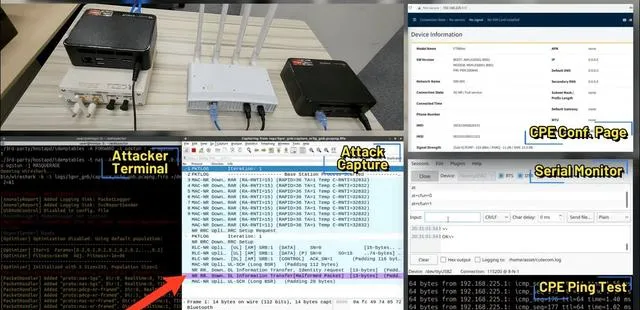

簡單來說,攻擊者可以欺騙手機或者 5G 器材連線流氓基站(gNB),從而導致意想不到的後果。

研究人員解釋說:「攻擊者不需要知道目標 UE 的任何秘密資訊,例如 UE 的 SIM 卡詳細資訊,即可完成 NAS 網絡註冊。攻擊者只需要使用已知的手機訊號塔連線參數來冒充合法的 gNB 即可。」

在這 14 個漏洞中,最值得註意的是追蹤編號為 CVE-2023-33042 的漏洞。攻擊者可以在流氓基站無線電範圍內,目標 5G 器材發送畸形的無線電資源控制(RRC) 幀,導致高通的 X55 / X60 數據機固件中 觸發 5G 連線降級或拒絕服務 (DoS)。

聯發科和高通都針對 14 個漏洞中的 12 個釋出了修補程式。 由於保密原因,另外兩個漏洞的細節已被隱瞞,預計將在未來披露。

研究人員表示:「在 5G 數據機供應商的實施中發現問題會嚴重影響下遊的產品供應商,5G 安全修補程式通常需要六個月或更長時間才能最終透過 OTA 更新推播到終端使用者」。