案例描述

在大型园区出口,核心交换机上行通过路由器访问外网。防火墙旁挂于核心交换机,对业务流量提供安全过滤功能。核心交换机作为用户网关,为用户分配IP地址。具体组网要求如下:

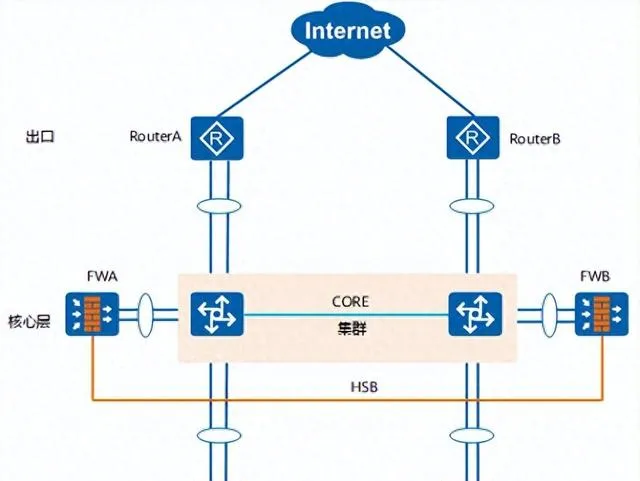

图2-16 防火墙旁挂的园区出口组网图

在一般的 三层转发环境下,园区内外部之间的流量将直接通过交换机转发,不会经过FWA或FWB。当流量需要从交换机转发至FW,经FW检测后再转发回交换机,就需要在交换机上配置VRF功能,将交换机隔离成两个相互独立的虚拟交换机VRF-A和根交换机Public 。

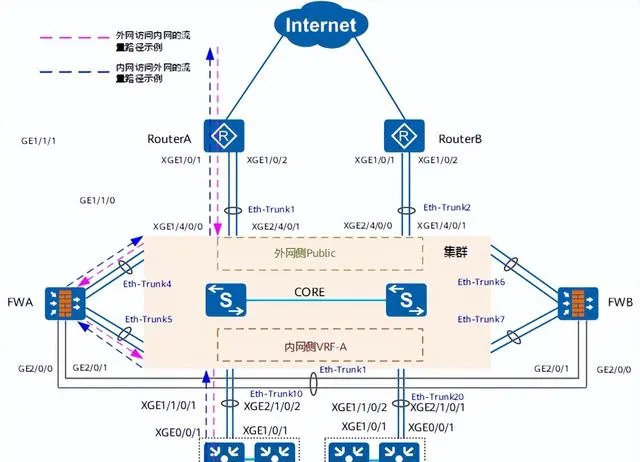

如图2-17所示,Public作为连接出口路由器的交换机。对于下行流量,它将外网进来的流量转发给FW进行检测;对于上行流量,它接收经FW检测后的流量,并转发到路由器。

VRF-A作为连接内网侧的交换机。对于下行流量,它接收经FW检测后的流量,并转发到内网;对于上行流量,它将内网的流量转发到FW去检测。

图2-17 防火墙旁挂的园区出口的物理接口连接示意图

部署思路

|

步骤 |

部署思路 |

涉及设备 |

|

1 |

配置集群、多主检测功能,提高设备级可靠性。 |

核心交换机 |

|

2 |

配置Eth-Trunk功能,提高链路可靠性,并配置接口IP地址。 |

核心交换机、汇聚交换机、出口路由器、旁挂防火墙 |

|

3 |

配置DHCP,为用户分配IP地址。 |

核心交换机 |

|

4 |

配置VRRP,保证核心交换机与两个出口路由器之间的可靠性。 |

出口路由器 |

|

5 |

配置路由,使得网络互通: |

核心交换机、出口路由器、旁挂防火墙 |

|

6 |

配置双机热备,提高设备级可靠性。 |

旁挂防火墙 |

|

7 |

配置安全策略,使得业务可以通过防火墙。 |

旁挂防火墙 |

数据规划

|

设备 |

接口编号 |

成员接口 |

VLANIF |

IP地址 |

|

RouterA |

Eth-Trunk1.100 |

XGE1/0/1 XGE1/0/2 |

- |

10.10.4.2/24 |

|

RouterB |

Eth-Trunk1.100 |

XGE1/0/1 XGE1/0/2 |

- |

10.10.4.3/24 |

|

RouterA和RouterB的VRRP |

- |

- |

- |

10.10.4.100/24 |

|

CORE |

Eth-Trunk1 |

XGE1/4/0/0 XGE2/4/0/0 |

VLANIF10 |

10.10.4.1/24 |

|

Eth-Trunk2 |

XGE1/4/0/1 XGE2/4/0/1 |

VLANIF10 |

10.10.4.1/24 |

|

|

Eth-Trunk4 |

GE1/3/0/7 GE2/3/0/7 |

VLANIF20 |

10.10.2.1/24 |

|

|

Eth-Trunk5 |

GE1/3/0/8 GE2/3/0/8 |

VLANIF30 |

10.10.3.1/24 |

|

|

Eth-Trunk6 |

GE1/5/0/7 GE2/5/0/7 |

VLANIF20 |

10.10.2.1/24 |

|

|

Eth-Trunk7 |

GE1/5/0/8 GE2/5/0/8 |

VLANIF30 |

10.10.3.1/24 |

|

|

Eth-Trunk10 |

XGE1/1/0/1 XGE2/1/0/2 |

VLANIF50 |

10.10.50.1/24(AGG1下挂用户的网关) |

|

|

Eth-Trunk20 |

XGE1/1/0/2 XGE2/1/0/1 |

VLANIF60 |

10.10.60.1/24(AGG2下挂用户的网关) |

|

|

AGG1 |

Eth-Trunk10 |

XGE0/0/1 XGE1/0/1 |

- |

- |

|

AGG2 |

Eth-Trunk20 |

XGE0/0/1 XGE1/0/1 |

- |

- |

|

FWA |

Eth-Trunk1 |

GE2/0/0 GE2/0/1 |

- |

10.1.1.1/24 |

|

Eth-Trunk4 |

GE1/0/0 GE1/0/1 |

- |

10.10.2.2/24 |

|

|

Eth-Trunk5 |

GE1/1/0 GE1/1/1 |

- |

10.10.3.2/24 |

|

|

FWB |

Eth-Trunk1 |

GE2/0/0 GE2/0/1 |

- |

10.1.1.2/24 |

|

Eth-Trunk6 |

GE1/0/0 GE1/0/1 |

- |

10.10.2.3/24 |

|

|

Eth-Trunk7 |

GE1/1/0 GE1/1/1 |

- |

10.10.3.3/24 |

|

|

FWA和FWB的VRRP1(上行) |

- |

- |

- |

10.10.2.5/24 |

|

FWA和FWB的VRRP2(下行) |

- |

- |

- |

10.10.3.5/24 |

from:https://support.huawei.com